0x01 什么是exif

可交换图像文件格式(英语:Exchangeable image file format,官方简称Exif),是专门为数码相机的照片设定的,可以记录数码照片的属性信息和拍摄数据。

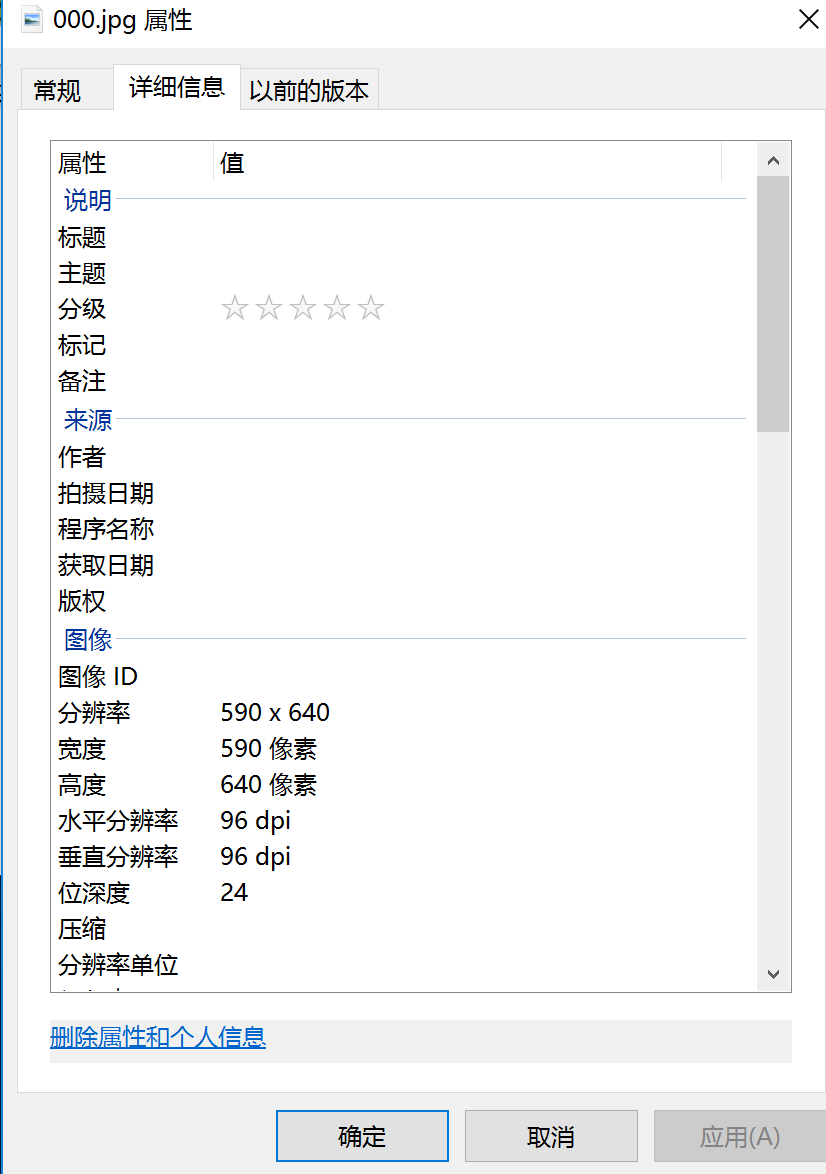

可能这样说你还是感觉云里雾里的,看下windows下的截图就清楚了

一张原图:

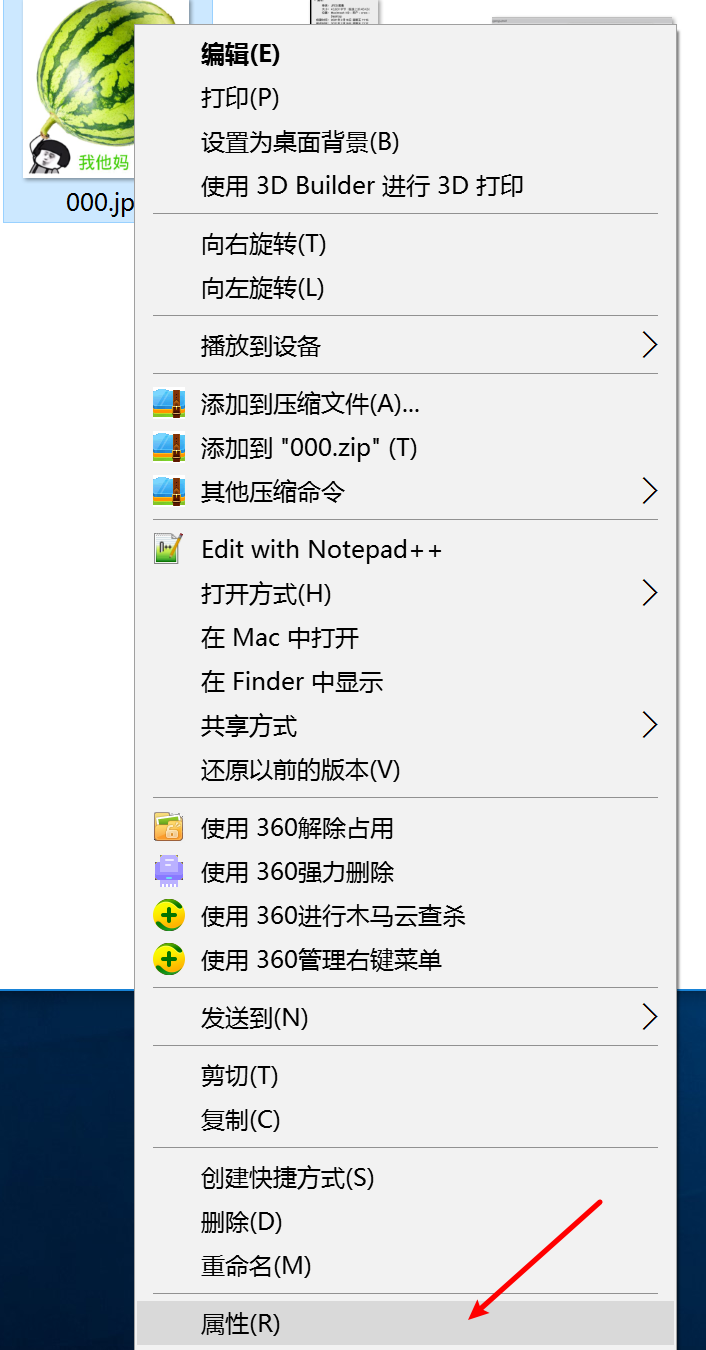

鼠标右键看下信息:

在这里面就含有图片的各种信息,以前在网上有很多的社工套路里面,让受害者拍摄一张任意图,然后原图发送过来,通过图片的GPS信息来确认受害者的地理位置。

0x02 如何修改exif信息

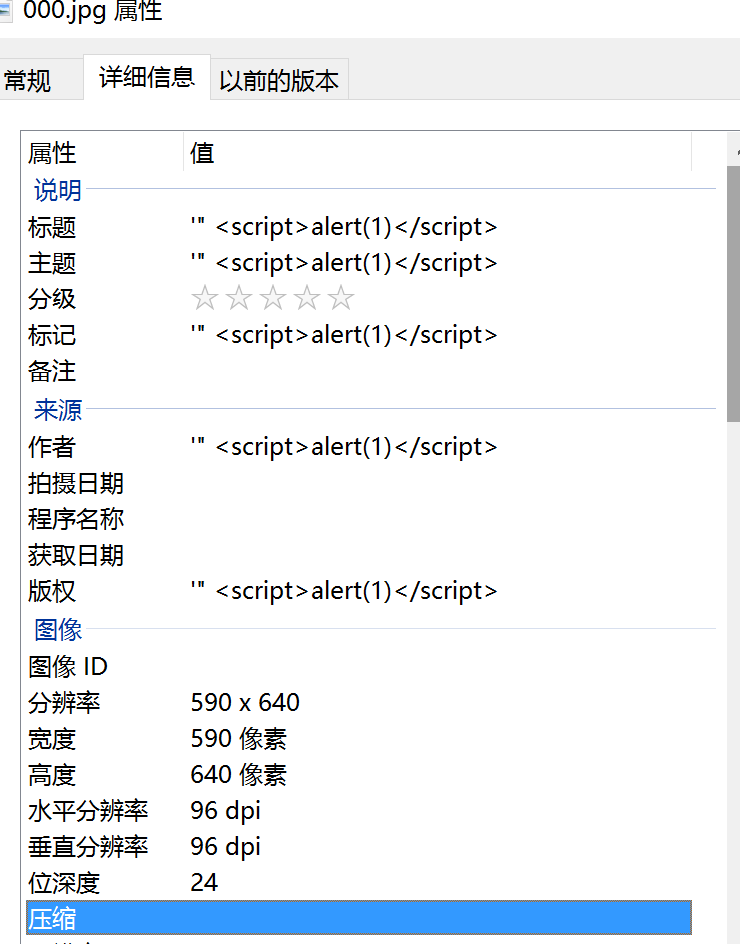

在网上其实推荐在windows或linux上均可修改,但是在这里我还是推荐最简单的修改方式,直接在Windows上右键打开即可修改

在所有的能够添加xss语句的框里面添加xss语句:

'" <script>alert(1)</script>

0x03 实例测试

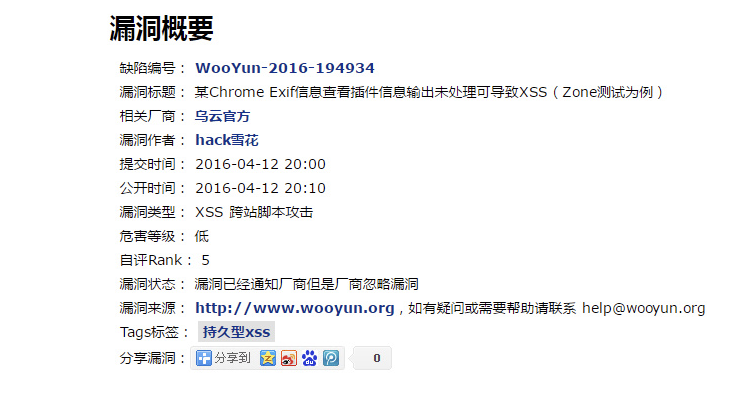

Exif xss攻击对象主要针对的是能够读取exif信息的网站或插件,在早些年的时候Chrome的exif插件是存在这样的漏洞的,当用户浏览图片的时候就会触发payload,导致cookie被盗用

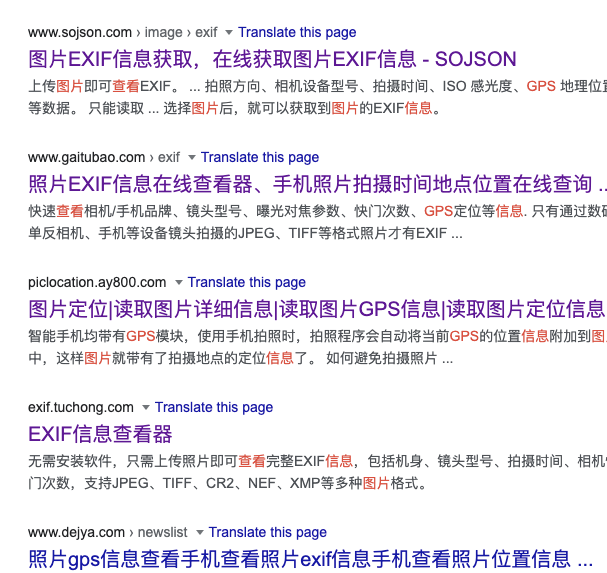

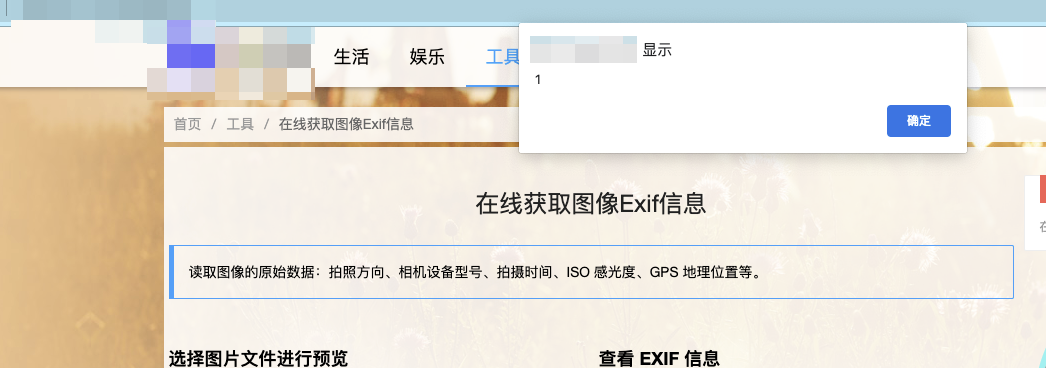

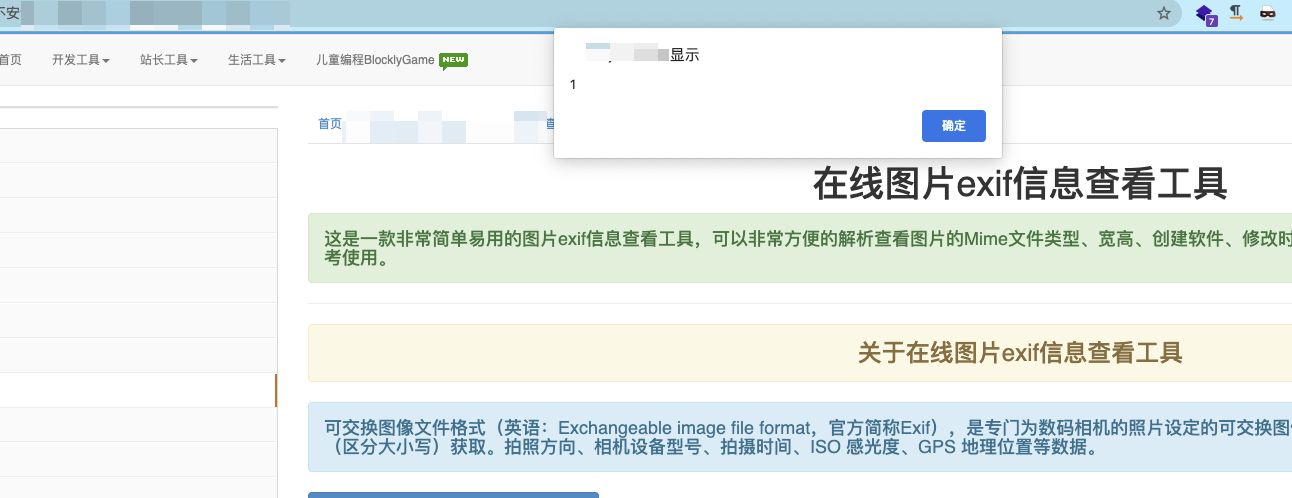

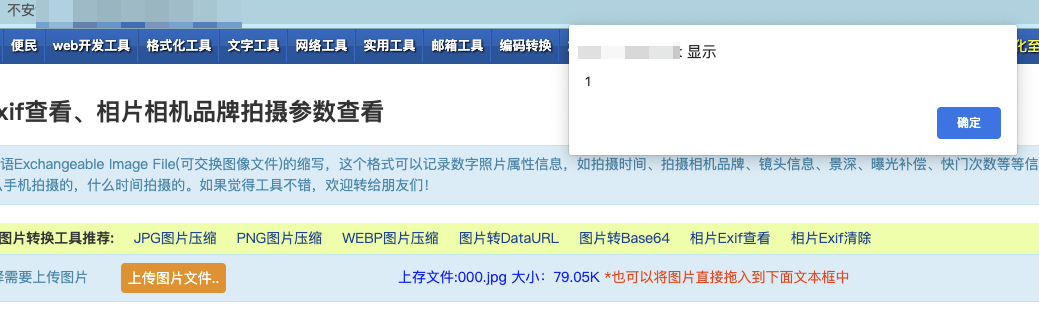

现在依旧有很多的能够识别exif的网站存在该漏洞,从网上直接搜索exif在线查看,大部分都存在该漏洞

案例1

案例2

案例3

案例4

0x04 总结

从测试来看,exif xss属于比较小众的xss,而且现在这种漏洞不算很多,并且属于反射型xss,但是如果不加防范,在chrome中使用exif插件的时候,漏洞利用危害依旧很大。

欢迎来到testingpai.com!

注册 关于