1. 漏洞描述

Apache Log4j2是一款优秀的Java日志框架。2021年12月9日晚间,不断有 Apache Log4j2远程代码执行的漏洞利用的信息频繁被爆,该组件存在Java JNDI注入漏洞,当有日志被记录时,就会触发该漏洞,攻击者可利用该漏洞在目标服务器上执行任意代码。

据悉,该漏洞危害极高,昨日受影响产品有:百度、苹果等企业。

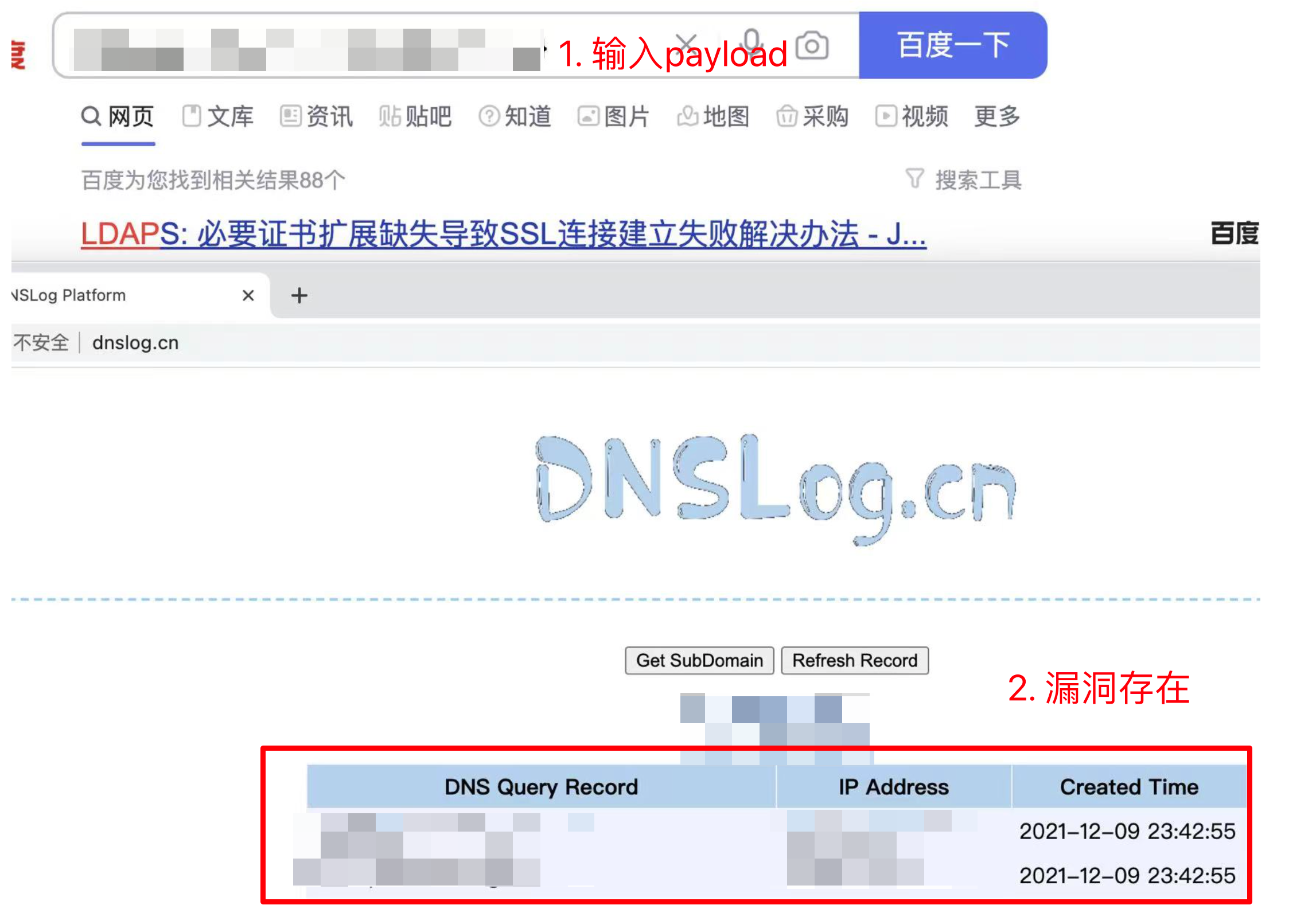

百度:

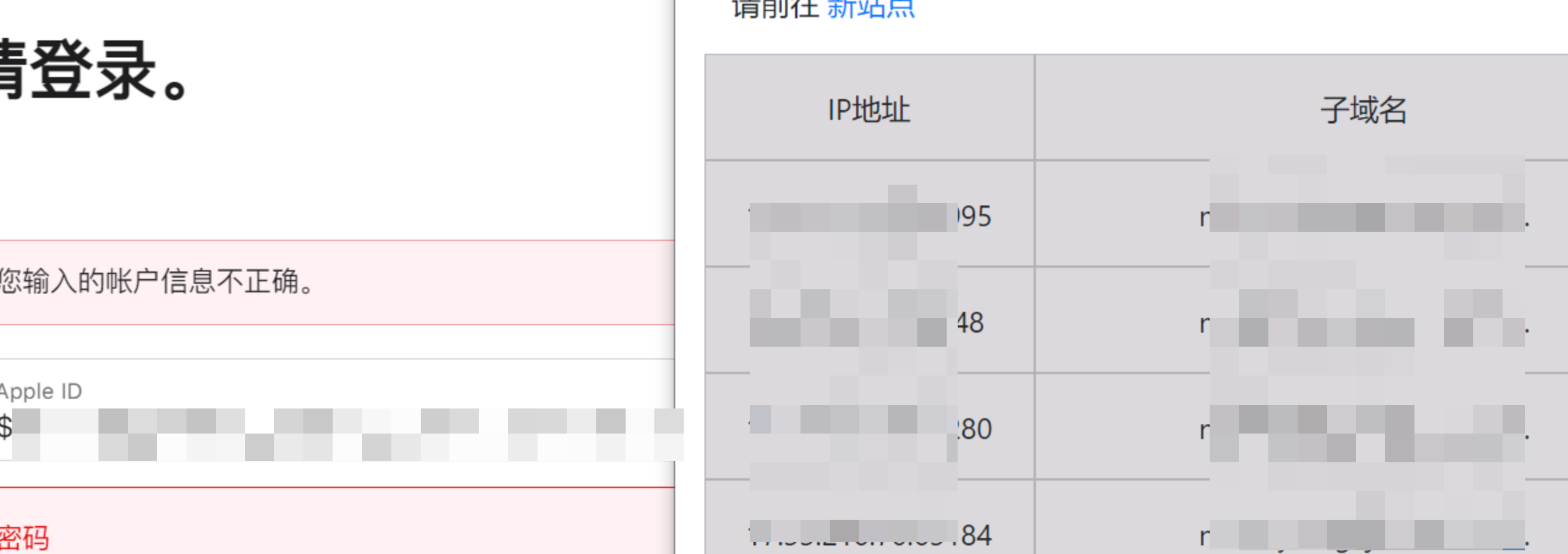

Apple

2. 受影响组件

- 版本:

Apache Log4j 2.x <= 2.14.1 Apache Shiro、Apache Flink、Apache Druid、srping-boot-strater-log4j2、Apache Solr,经过测试,影响的组件可能要大于这些

3. 漏洞影响

- 高危

- 漏洞exp和poc均已公开

- 漏洞利用条件:简单

4. 漏洞自查

查看自己的应用中是否引入了 Apache Log4j2 Jar包,若存在依赖引入,则可能存在漏洞影响。

也可以使用 DNSlog进行检测,该方法需要构造特殊语句,在 DNSlog平台会有记录。

5. 漏洞修复

在昨日修复建议中,推荐将 Apache Log4j2升级到 Apache Log4j 2.15.0-rc1版本,但是经过测试发现,该版本依旧可以被绕过利用,因此需要再次升级至 Apache Log4j 2.15.0-rc2版本。

修复地址:https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc2

欢迎来到testingpai.com!

注册 关于